15 Novembre 2018 di Daniele Frulla

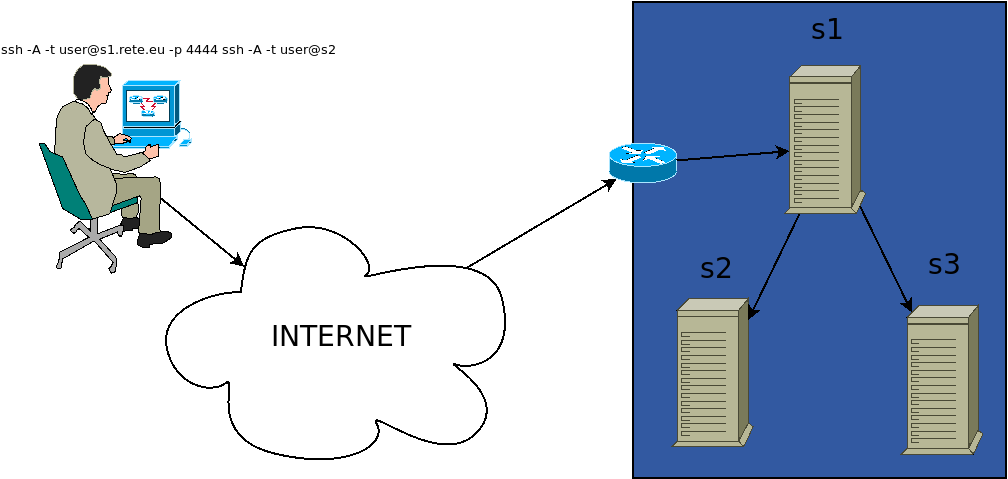

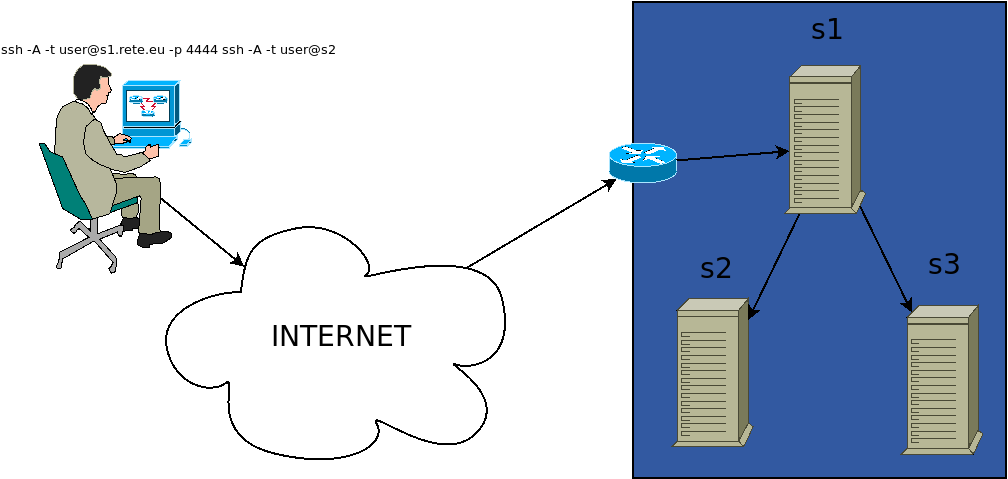

Il comando SSH è semplice da utilizzare, ma spesso non si ricordano a fondo le opzioni. Con questo comando si può fare tunnelling, gestire un server, lanciare comandi remoti.

In questo semplice articolo ci concentreremo su come eseguire più comandi ssh per poter gestire un server che magari è accessibile solo all’interno della vostra rete locale. Leggi…

8 Agosto 2016 di Daniele Frulla

Se siamo dotati di Smart TV oppure se colleghiamo un dispositivo Media Center alla nostra tv possiamo condividere i nostri video e le nostre musica attraverso il nostro cellulare Android oppure attraverso un altro pc utilizzando il protocollo DLNA. Leggi…

1 Agosto 2016 di Daniele Frulla

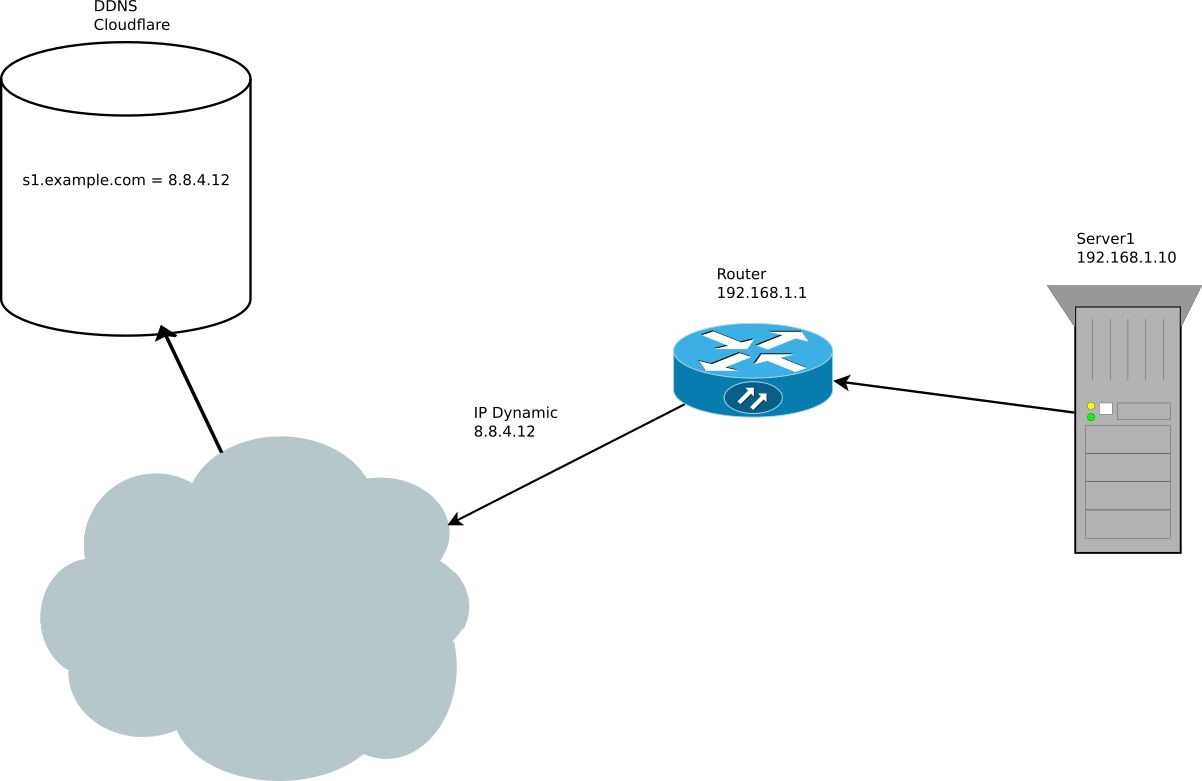

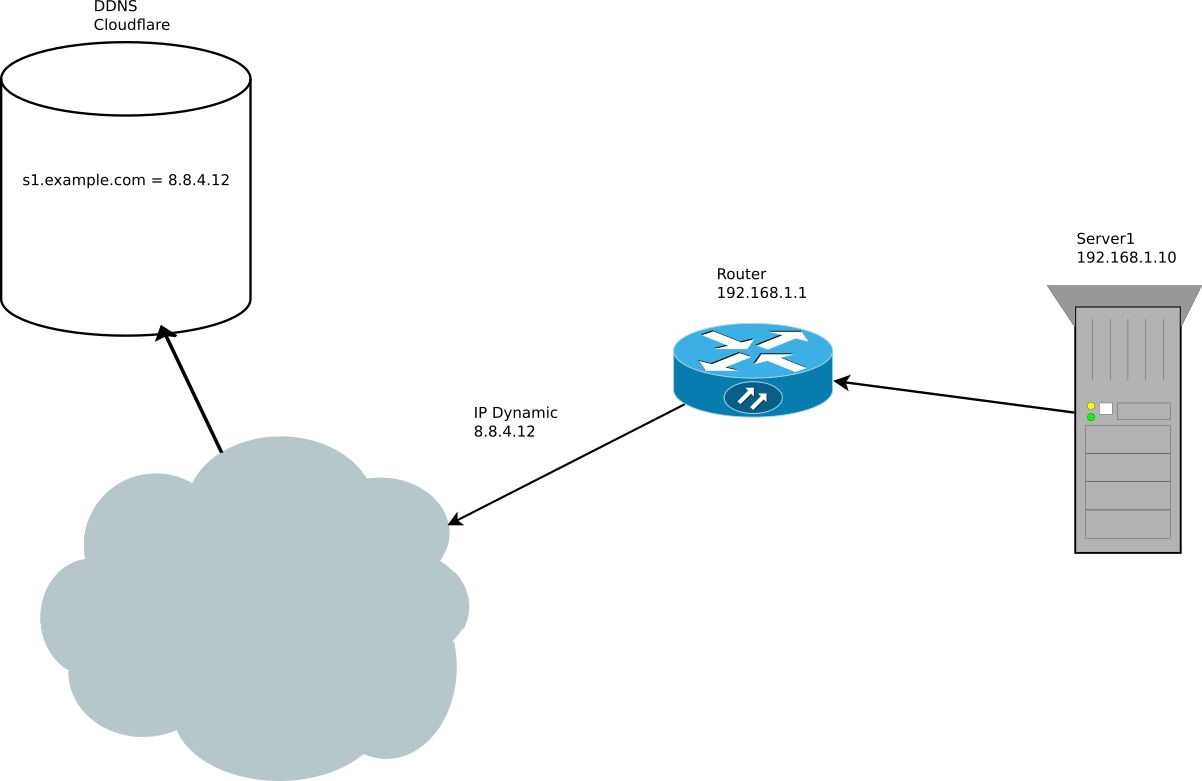

Tra i tanti servizi che ci mette a disposizione Internet occorre prendere in considerazione il DNS (Domain Name System) che è alla base di ogni navigazione.

Il DNS indica un’associazione di un nome con un indirizzo IP. Facciamo un esempio: se vuoi raggiungere il sito www.newstechnology.eu il tuo pc deve prima trasformare il nome in un indirizzo IP e la richiesta verrà effettuata a dei servers sparsi per il mondo che si chiamano servers DNS Pubblici.

Generalmente quando fai un contratto ADSL privato o contratti telefonici dati, ti viene assegnato un indirizzo IP Pubblico e questo ti rimane fino a che non perdi la linea o fino a quando il tuo provider non ti cambia IP. Questi genere di IP che cambiano nel tempo si dice vengono assegnati in maniera dinamica.

Leggi…

7 Settembre 2015 di Daniele Frulla

DeepMind è una società britannica acquistata da Google per il suo interesse al mondo dell’intelligenza artificiale.

Google ha acquistato un software di Deepmind chiamato Deep Q-Network (DQN) il quale è stato in grado di apprendere da solo come giocare a dei vecchi giochi di Atari 2600.

I ricercatori di DeepMind impararono alla rete artificiale a giocare ad un solo gioco di Atari, successivamente la rete riuscì a giocare a tutti gli altri 49 giochi di Atari 2600 da sola.

Leggi…

8 Marzo 2012 di Daniele Frulla

Il tempo è da sempre l’unità di misura che scandisce la nostra vita, il lavoro, il susseguirsi delle azioni.

Anche per pezzo di ferro come il computer il tempo è essenziale. Basti pensare che un clock all’interno della CPU scandisce il tempo di esecuzione dell’istruzione che il PC deve eseguire.

Anche all’interno di una rete, che sia Internet o che sia una Intranet aziendale c’è l’esigenza che tutti i PC, i servers e qualsiasi altro apparato abbiano il tempo sincronizzato.

Quale strumento migliore di un protocollo NTP?

Leggi…

15 Gennaio 2011 di Daniele Frulla

Il passaggio ad IPv6 si rende sempre più necessario, perché gli indirizzi IPv4 ancora fruibili si stanno riducendo notevolmente, con una disponibilità del 5% circa.

La quarta versione dell’Internet Protocol utilizza uno spazio di indirizzamento pari a 32 bit per un totale di circa 232 (4,3 miliardi) di indirizzi IP disponibili. Con il vertiginoso aumento del numero di internauti e dei dispositivi client utilizzati per collegarsi ad Internet in mobilità, la domanda di indirizzi IP è destinata ad aumentare. Per questo motivo, la migrazione ad IPv6 si rende necessaria, anche per soddisfare le richieste dei paesi asiatici, come l’India e la Cina.

La nuova versione dell’Internet Protocol mette a disposizione, grazie all’indirizzamento a 128 bit, una cifra immensa di indirizzi (ben 2128): ciò significa che per ogni metro quadrato di spazio terrestre ci sono addirittura 660.000 miliardi di miliardi di indirizzi IPv6, rispetto ai soli 7 IPv4 ogni milione di mq.

Il World IPv6 Day è programmato per il giorno 8 giugno e sarà la prova generale del protocollo IPv6, perché alcuni dei più grandi siti web hanno raggiunto un accordo per testare il suo funzionamento, garantendo per tutta la giornata pieno supporto del traffico IPv6 e se solo una minoranza degli utenti potrebbero incontrare problemi di connessione o rallentamenti, le difficoltà maggiori potrebbero essere collegate all’utilizzo di dispositivi non adeguatamente configurati, soprattutto in ambito domestico.

Se l’iniziativa avrà successo, provider, fornitori di contenuti, produttori di hardware e sistemi operativi saranno spronati ad implementare il supporto di IPv6, che costituirà la base per la futura espansione di Internet.

Nel frattempo la politica adottata per la transizione ad IPv6 consiste in un graduale passaggio da un protocollo all’altro, cercando di far coesistere le due versioni di IP in un’unica rete. Fino ad oggi sono stati costruiti router e switch di livello 2 e 3 in grado di interpretare entrambi i protocolli e da qualche anno i nuovi sistemi operativi sono in grado di generare indirizzi IPv6 e di interpretarli. In questo modo ogni host nella rete è individuabile da almeno due indirizzi, uno dato da IPv4 ed uno da IPv6.

Ma la sostituzione dei router nel mondo risulta un lavoro piuttosto arduo e si è proceduto ad operare via software cercando in qualche modo di aggirare la non interpretabilità di IPv6, anche perché se si prevede che gli indirizzi IPV4 finiranno nel 2012, il protocollo IPv4 verrà utilizzato fino al 2025 circa per permettere l’adeguamento.

Concettualmente l’indirizzo IPv4 si compone di due parti, identificatore di rete ed identificatore di host, e viene descritto con 4 numeri in base decimale, separati dal punto. Il numero di indirizzi disponibili in IPv4 è 2^{32} pari a 4.294.967.296, ma non tutti vengono usati, perché alcuni sono riservati ad un utilizzo particolare (ad es. gli indirizzi 0.0.0.0, 127.0.0.1, 255.255.255.255, 192.0.34.166 e la classe 192.168.0.1/16). L’indirizzamento a classi presenta i limiti dovuti al numero di host gestibili dalle diverse classi.

IPv6 é caratterizzato dalla lunghezza dell’indirizzo di rete, per la cui rappresentazione si usano otto gruppi composti da quattro cifre esadecimali, separati da “due punti”. Gli zeri che aprono o chiudono un qualunque gruppo possono essere omessi. Possono essere rimossi anche quei gruppi che contengano solamente degli zeri ottenendo così rappresentazioni molto più compatte.

IPv6 introduce alcuni nuovi servizi e semplifica la configurazione e la gestione delle reti IP. Non esiste più il concetto di rete e sottorete e questa suddivisione è lasciata all’utente finale dell’indirizzo. I primi 10 bit dell’indirizzo IPv6 descrivono il tipo di computer e l’uso che questo fa della connessione (telefono VoIP, PDA, data server, telefonia mobile ecc.). Questa caratteristica svincola il protocollo IPv6 dalla topologia della rete fisica, permettendo di avere lo stesso indirizzo IPv6 indipendentemente dall’internet provider che si sta usando (IP personale) rendendolo simile ad un numero di telefono. Queste nuove caratteristiche però complicano il routing IPv6, che deve tenere conto di mappe di instradamento più complesse rispetto all’IPv4 ed attualmente rappresentano il potenziale tallone d’Achille del protocollo. Inoltre incorpora anche alcuni protocolli che prima erano separati, come l’ARP, è in grado di configurare automaticamente alcuni parametri di configurazione della rete, come il default gateway, supporta nativamente la qualità di servizio, introduce l’indirizzamento anycast che permette ad un computer in rete di raggiungere automaticamente il più vicino server DNS disponibile senza conoscerne l’indirizzo.

Per quanto riguarda i grandi gestori di telecomunicazioni, le principali migliorie sono l’header di lunghezza fissa (40 byte), i pacchetti non frammentabili dai router e l’eliminazione del campo checksum, già presente negli altri strati dello stack, permettendo l’alleggerimento del lavoro per i router, migliorando l’instradamento ed il throughput (pacchetti instradati al secondo).

13 Novembre 2010 di Daniele Frulla

Presso il Ministero dello Sviluppo Economico si è raggiunta un’intesa tra i principali provider italiani per la realizzazione della nuova rete in fibra ottica, per portare la banda larga nelle abitazioni e nelle imprese. Il documento si chiama Memorandum of Understanding (MOU) e fissa le linee guida per la collaborazione dei provider. Leggi…

11 Settembre 2009 di Daniele Frulla

Da diversi mesi è possibile guardare le Reti Rai direttamente su internet Live.

Peccato però che per farlo il sito web della Rai abbia preferito lo standard MoonLight che è spesso lento occupa diversa RAM di memoria nel PC.

Qui di seguito vi sono i link diretti con cui si possono vedere le stazioni Rai con applicazioni standard e compatibili con diversi sistemi come Video Lan o simili.

RaiUno: http://mediapolis.rai.it/relinker/relinkerServlet.htm?cont=983

RaiDue: http://mediapolis.rai.it/relinker/relinkerServlet.htm?cont=984

RaiTre: http://mediapolis.rai.it/relinker/relinkerServlet.htm?cont=986

RaiQuattro: http://mediapolis.rai.it/relinker/relinkerServlet.htm?cont=75708

RaiNews24: http://mediapolis.rai.it/relinker/relinkerServlet.htm?cont=1

RaiSport: http://mediapolis.rai.it/relinker/relinkerServlet.htm?cont=4145

RaiStoria: http://mediapolis.rai.it/relinker/relinkerServlet.htm?cont=24269

RaiEdu: http://mediapolis.rai.it/relinker/relinkerServlet.htm?cont=24268

17 Agosto 2008 di Daniele Frulla

L’ADSL (Asymmetric Digital Subscriber Line) portò le vecchie connessioni internet tramite linee telefoniche a velocità estremamente veloci (broadband) rispetto la linea 56 kbps (quella telefonica).

Dall’anno 2000 ad oggi nel 2008, l’ADSL ha una richiesta non indifferente da parte dell’utenza, sia per ampiezza di banda (perché si possono raggiungere fino a 20 Mbps) sia perché le centrali telefoniche non si sono del tutto aggiornate tecnologicamente per fare arrivare l’ADSL ovunque. Leggi…

18 Maggio 2008 di Daniele Frulla

Il modello ISO/OSI o OSI (Open Systems Interconnection), individua i livelli stardard per una comunicazione di rete. Tutti gli applicativi, devono sempre rispettare questi livelli concettuali per dare modo agli sviluppatori futuri di software di implementare facilmente altre funzionalità.

Vi sono 7 livelli concettuali per una comunicazione di rete

Livello 1: fisico

Obiettivo: trasmettere un flusso di dati non strutturati attraverso un collegamento fisico, occupandosi della forma e del voltaggio del segnale. Ha a che fare con le procedure meccaniche ed elettroniche necessarie a stabilire, mantenere e disattivare un collegamento fisico.

- In questo livello si decidono:

- Le tensioni scelte per rappresentare i valori logici 0 e 1

- La durata in microsecondi del segnale elettrico che identifica un bit

- L'eventuale trasmissione simultanea in due direzioni

- La forma e la meccanica dei connettori usati per collegare l'hardware al mezzo trasmissivo

Livello 2: datalink

Obiettivo: permettere il trasferimento affidabile di dati attraverso il livello fisico. Invia trame di dati con la necessaria sincronizzazione ed effettua un controllo degli errori e delle perdite di segnale. Tutto cio' consente di far apparire, al livello superiore, il mezzo fisico come una linea di trasmissione esente da errori di trasmissione.

Questo livello si occupa di formare i dati da inviare attraverso il livello fisico, incapsulando i dati in un pacchetto provvisto di header (intestazione) e tail (coda), usati anche per sequenze di controllo. Questa frammentazione dei dati in specifici pacchetti è detta framing e i singoli pacchetti sono i frame.

Per ogni pacchetto ricevuto, il destinatario invia al mittente un pacchetto ACK (acknowledgement, conferma) contenente lo stato della trasmissione: il mittente deve ripetere l'invio dei pacchetti mal trasmessi e di quelli che non hanno ricevuto risposta. Per ottimizzare l'invio degli ACK, si usa una tecnica detta Piggybacking, che consiste nell'accodare ai messaggi in uscita gli ACK relativi ad una connessione in entrata, per ottimizzare l'uso del livello fisico. I pacchetti ACK possono anche essere raggruppati e mandati in blocchi.

Questo livello si occupa anche di controllare il flusso di dati: in caso di sbilanciamento di velocità di trasmissione, si occupa di rallentare l'opera della macchina più veloce, accordandola all'altra e minimizzando le perdite dovute a sovraccarico.

La sua unità dati fondamentale è la trama.

Livello 3: rete

Obiettivo: rende i livelli superiori indipendenti dai meccanismi e dalle tecnologie di trasmissione usate per la connessione. Si occupa di stabilire, mantenere e terminare una connessione, garantendo il corretto e ottimale funzionamento della sottorete di comunicazione.

-

routing: scelta ottimale del percorso da utilizzare per garantire la consegna delle informazioni

-

gestione della congestione: evitare che troppi pacchetti arrivino allo stesso router

contemporaneamente

-

indirizzamento

-

conversione dei dati nel passaggio fra una rete ed un'altra con diverse caratteristiche. Deve, quindi:

- La sua unità dati fondamentale è il pacchetto.

Livello 4: trasporto

Obiettivo: permettere un trasferimento di dati trasparente e affidabile (implementando anche un controllo degli errori e delle perdite) tra due host. È il primo livello realmente end-to-end, cioe' da host sorgente a destinatario.

A differenza dei livelli precedenti, che si occupano di connessioni tra nodi contigui di una rete, il Trasporto (a livello logico) si occupa solo del punto di partenza e di quello di arrivo.

Si occupa anche di effettuare la frammentazione dei dati provenienti dal livello superiore in pacchetti, detti 'segmenti' e trasmetterli in modo efficiente ed affidabile usando il livello rete ed isolando da questo i livelli superiori. Inoltre, si preoccupa di ottimizzare l'uso delle risorse di rete e di prevenire la congestione.

La sua unità dati fondamentale è il messaggio.

Livello 5: sessione

Obiettivo: controllare la comunicazione tra applicazioni. Stabilire, mantenere e terminare connessioni (sessioni) tra applicazioni cooperanti.

Esso consente di aggiungere, ai servizi forniti dal livello di trasporto, servizi più avanzati, quali la gestione del dialogo (mono o bidirezionale), la gestione del token (per effettuare mutua esclusione) o la sincronizzazione (inserendo dei checkpoint in modo da ridurre la quantità di dati da ritrasmettere in caso di gravi malfunzionamenti).

Si occupa anche di inserire dei punti di controllo nel flusso dati: in caso di errori nell'invio dei pacchetti, la comunicazione riprende dall'ultimo punto di controllo andato a buon fine.

Livello 6: presentazione

Obiettivo: trasformare i dati forniti dalle applicazioni in un formato standardizzato e offrire servizi di comunicazione comuni, come la crittografia, la compressione del testo e la riformattazione.

Esso consente di gestire la sintassi dell'informazione da trasferire. E sono previste tre diverse sintassi:

-

-

astratta (definizione formale dei dati che gli applicativi si scambiano),

-

concreta locale (come i dati sono rappresentati localmente)

-

di trasferimento (come i dati sono codificati durante il trasferimento).

Livello 7: applicazione

Obiettivo: interfacciare utente e macchina.

Fornisce un insieme di protocolli che operano a stretto contatto con le applicazioni. È errato identificare un'applicazione utente come parte del livello applicazione.

I protocolli delle applicazioni tipiche di questo livello realizzano operazioni come:

- Trasferimento di file

- Terminale virtuale

- Posta elettronica

Fonte: Wikipedia