10 Febbraio 2025 di Daniele Frulla

Pensavo di aver gia’ scritto un articolo sul come recuperare hard disk rotti, ed invece non l’ho fatto ed ho trovato solamente un articolo riguardo il recupero dati.

Partiamo dal presupposto che se un hard disk si sta rompendo occorre sostituirlo!

Leggi…6 Ottobre 2021 di Daniele Frulla

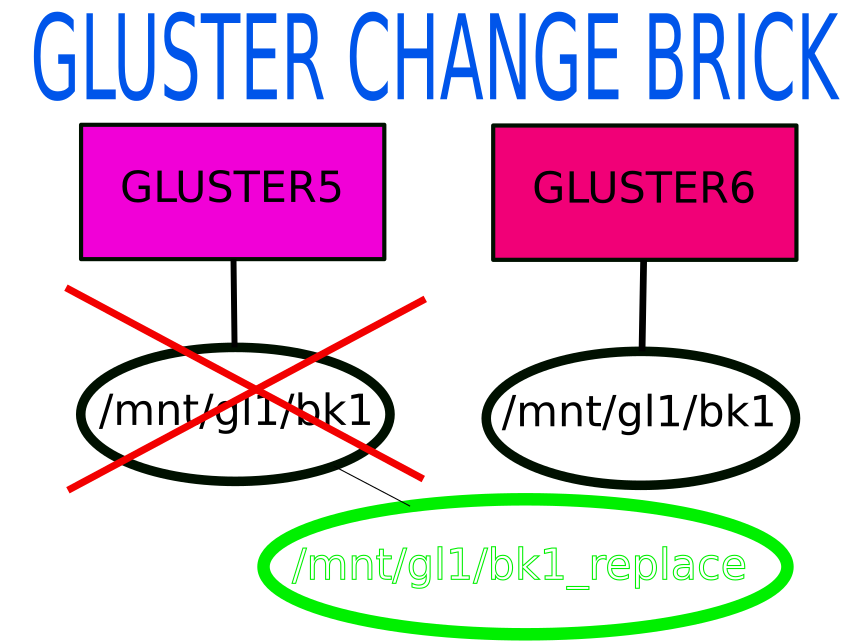

Gluster e’ una soluzione per garantire la sicurezza dei dati su filesystem in maniera distribuita. Ne avevo parlato di come creare un volume gluster. Se un disco o un server si distrugge, possiamo configurare il tutto in modo che i dati siano ancora fruibili dagli altri servers.

Dopo la rottura occorre ripristinare al piu’ presto il disco incriminato altrimenti non saremo piu’ protetti da altri problemi che possano causare un disservizio.

Vediamo come potremmo ripristinare un disco o brick.

Leggi…3 Agosto 2021 di Daniele Frulla

Gli attacchi informatici, soprattutto a causa dell’utilizzo massiccio di sistemi informativi in epoca di pandemia, si sono allargati ad una platea molto piu’ ampia di quella di un tempo.

Dove c’e’ un attacco informatico, c’e’ un bug e una falla nel sistema informativo e nelle infrastrutture in termini di sicurezza.

L’ente o l’azienda che subisce un attacco informatico, non ha valutato bene l’importanza della sicurezza nella propria infrastruttura, danno servizi, ma non tengono conto delle possibili falle del sistema.

Semplicemente, enti giuridici che subiscono attacchi, non sono piu’ credibili per diverso tempo.

Leggi…5 Luglio 2021 di Daniele Frulla

Prima o poi tutti fanno una vacanza, un viaggio in treno o in aereo. Quando si acquista un biglietto, alcune aziende provvedo a rilasciare il biglietto in formato digitale.

Leggi…12 Luglio 2020 di Daniele Frulla

Le password fanno parte della nostra vita, un po’ come lo sono le le chiavi che aprono le nostre case, i nostri cassetti, i nostri lucchetti.

Non se ne può fare a meno, tutti noi abbiamo diritto alla nostra privacy ed ad una certa dose di intimità anche nel trattare le nostre informazioni.

Leggi…24 Novembre 2018 di Daniele Frulla

Il significato di log in informatica prende spunto dal termine logbook (giornale di bordo) come bene riportano i wiki.

Per questo gli informatici hanno scelto il termine log per rappresentare una sorta di diario o registro dei vari processi che girano nel sistema. La registrazione dei logs è talmente importante che appena sorge un problema è la prima cosa che si vanno a visualizzare nel sistema operativo.

8 Novembre 2018 di Daniele Frulla

Quando si parla di tecnologia bisogna tenere presente che, qualsiasi strumento utilizziate, si tratta sempre di materiali soggetti ad usura e limitazioni fisiche.

Qualsiasi oggetto tecnologico abbiate sotto le mani può rompersi in qualsiasi momento e può lasciarvi a piedi proprio quando ne avete più bisogno.

Per esempio pensate agli Hard Disk, sono oggetti indispensabili per una infrastruttura, sia che siano SSD o meccanici.

13 Settembre 2018 di Daniele Frulla

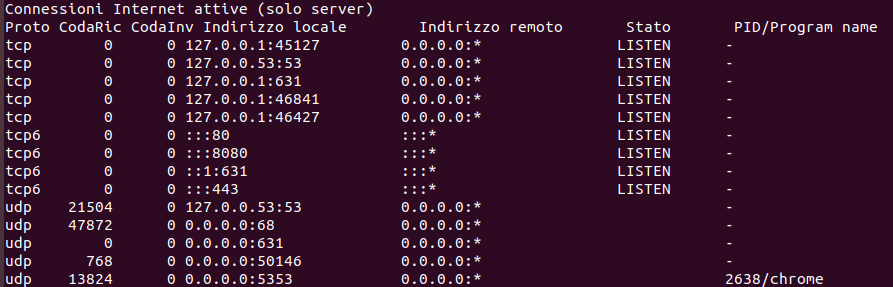

A volte capita di voler utilizzare una porte del server, ma questa non è disponibile perché utilizzata da un altro servizio. Vedremo a breve come utilizzare il semplice comando di NETSTAT per visualizzare tutte le porte in ascolto ed i vari pid che li usano.

4 Gennaio 2018 di Daniele Frulla

Buono Anno! La sicurezza nel 2018 dovrebbe essere il tema centrale di tutte le Società e le Aziende, ma non solo. Anche un privato cittadino ha la necessità di rendere segrete ed inaccessibili alcune informazioni che non deve per alcun motivo divulgare al mondo.

Le reti sociali oggi la fanno da padrone ed ognuno ha la propria identità digitale su internet. Bisogna stare ben attenti a quello che divulghiamo, a cosa intendiamo scrivere in un social network. Ogni singola parola, ogni immagine, ogni video possono essere visti da chiunque; si può (anche inconsapevolmente) condividere la nostra posizione nella Terra semplicemente con un touch dal cellulare. Leggi…

18 Maggio 2017 di Daniele Frulla

Recentemente c’è stato l’attacco infomatico tramite il virus che è stato soprannominato WannaCry ed esattamente dalla data del 13 maggio 2017 se nè cominciato a sentire la notizia nei vari telegiornali. Perché si è propagato questo virus all’interno di tantissime reti in tutto il mondo? Qual’è è la migliore strategia per rendere sicura una rete locale? Leggi…