4 Gennaio 2018 di Daniele Frulla

Buono Anno! La sicurezza nel 2018 dovrebbe essere il tema centrale di tutte le Società e le Aziende, ma non solo. Anche un privato cittadino ha la necessità di rendere segrete ed inaccessibili alcune informazioni che non deve per alcun motivo divulgare al mondo.

Le reti sociali oggi la fanno da padrone ed ognuno ha la propria identità digitale su internet. Bisogna stare ben attenti a quello che divulghiamo, a cosa intendiamo scrivere in un social network. Ogni singola parola, ogni immagine, ogni video possono essere visti da chiunque; si può (anche inconsapevolmente) condividere la nostra posizione nella Terra semplicemente con un touch dal cellulare.

Benissimo tutta questa semplicità perché ci rende la vita più ‘smart’ e semplice, però esiste un limite che non si dovrebbe superare. Come nella vita reale, anche nella rete esiste un comportamento etico che si dovrebbe rispettare per non essere passibili di denunce per un post scritto o per una foto pubblicata in un social network.

Ora, supponiamo che hacker ( chi viola un sistema informatico ) possa per qualche ragione aver violato il tuo personal computer o il tuo smartphone ed ha individuato un file in cui tu hai memorizzato tutte le tue password. Ti sei giocato la tua identità! Quell’hacker se ne approfitterà per impersonarti nella rete di globale. Chi ha violato il tuo sistema informatico non ti ha rubato nulla di reale, ma ha rubato quello che c’è di più caro al mondo, ti ha rubato la tua identità personale nella rete.

Ma come si può fare a violare un sistema? Questo voglio raccontarti, perché per poterti difendere da un attacco hacker occorre prima di ogni altra cosa conoscerne i trucchi e le strategie.

Se hai subito o stai subendo un attacco hacker significa che qualcuno ti ha preso di mira ed ha individuato in te il focus della sua attenzione. In primo luogo potrebbe essere una persona a te vicina, che conosce i tuoi movimenti, che sa come accedi al tuo computer, che per qualche ragione ha la tua password di accesso.

Hai capito bene, l’hacker che ti sta rubando la tua identità è proprio un tuo vicino, un tuo amico, una persona a te cara.

La violazione informatica più facile e veloce è quella di accedere fisicamente ai locali fisici, ai strumenti informatici e sapere esattamente le abitudini della vittima.

Per fare un esempio, se hai una carta di credito non sveleresti mai il codice PIN a chiunque te lo chiedesse, non lo dovresti fare nemmeno se a chiedertelo fosse il tuo migliore amico. Per quale motivo non lo sveleresti mai! Perché sai che dietro quel codice c’è un valore “reale” che ti permette di vivere.

Se per il codice della tua carta di credito funziona in questo modo, perché non dovrebbe essere lo stesso per un qualsiasi sistema informatico: computer, smartphone, tablet? La tua identità digitale è così reale che qualcuno potrebbe rubartela.

Lo strumento principe per la violazione dell’identità digitale è utilizzare un software di penetration testing come è Kali.

Kali è un insieme di software, con sistema operativo Linux, che permettono di individuare i buchi di una rete informatica e di un sistema informatico.

Generalmente un hacker opera in questo modo:

Individuazione della rete informatica (LAN)

Individuazione dell’IP della potenziale vittima

Individuare i bugs nel software della vittima

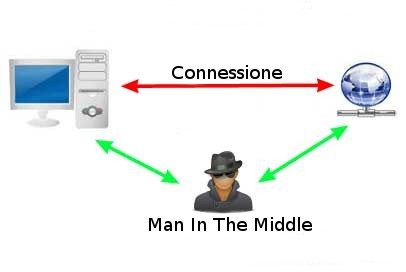

Attacco Man In The Middle ( ARP spoofing )

Con l’attacco Man In The Middle l’uomo che si mette in mezzo può sniffare (annusare) tutti i dati che passano dal PC vittima al Router. L’uomo di mezzo fa finta di essere il router e può captare tutti i pacchetti della rete.

Usando Kali individuiamo il router ed il computer della vittima e procediamo con l’attacco:

sudo netcmd

A questo punto noi siamo il router per la vittima e possiamo pensare di sniffare il traffico di rete con

sudo tcpdump host [$target_ip] -i enp1s0f0 -vvv -w file.pcap

Stiamo salvandoci su di un file pcap tutti i pacchetti che transitano dal computer della vittima al router.

Conosceremo quindi tutti i siti che sta visitando, le possibili password in chiaro che sta utilizzando, le immagini che passano sulla rete. E’ un vero e proprio tesoro che un hacker esperto potrebbe usare a tuo sfavore.

Per proteggersi da questa tipologia di attaccato ci sono un po’ di cose che si possono fare per stare un po’ più stranquilli.

Iniziamo:

Spero tanto di esservi stato utiliz

Lascia un commento