di Daniele Frulla

Recentemente c’è stato l’attacco infomatico tramite il virus che è stato soprannominato WannaCry ed esattamente dalla data del 13 maggio 2017 se nè cominciato a sentire la notizia nei vari telegiornali. Perché si è propagato questo virus all’interno di tantissime reti in tutto il mondo? Qual’è è la migliore strategia per rendere sicura una rete locale? Leggi…

di Daniele Frulla

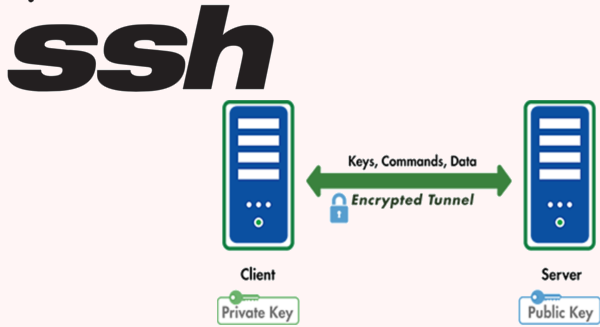

Spesso avrai sentito parlare del famoso sofware SSH che ti permette di accedere ai tuoi servers e client in modalità sicura. SSH utilizza chiavi di accesso private e pubbliche come si era spiegato per il protocollo https.

Quello che si deve conoscere é l’IP del server ed un utente del medesimo server per connetterti.

di Daniele Frulla

Nel mondo della tecnologia la sicurezza è un problema molto sentito e lo sarà sempre di più nei prossimi anni con lo sviluppo di sistemi più intelligenti. L’unica maniera per evitare di essere truffati è la prevenzione.

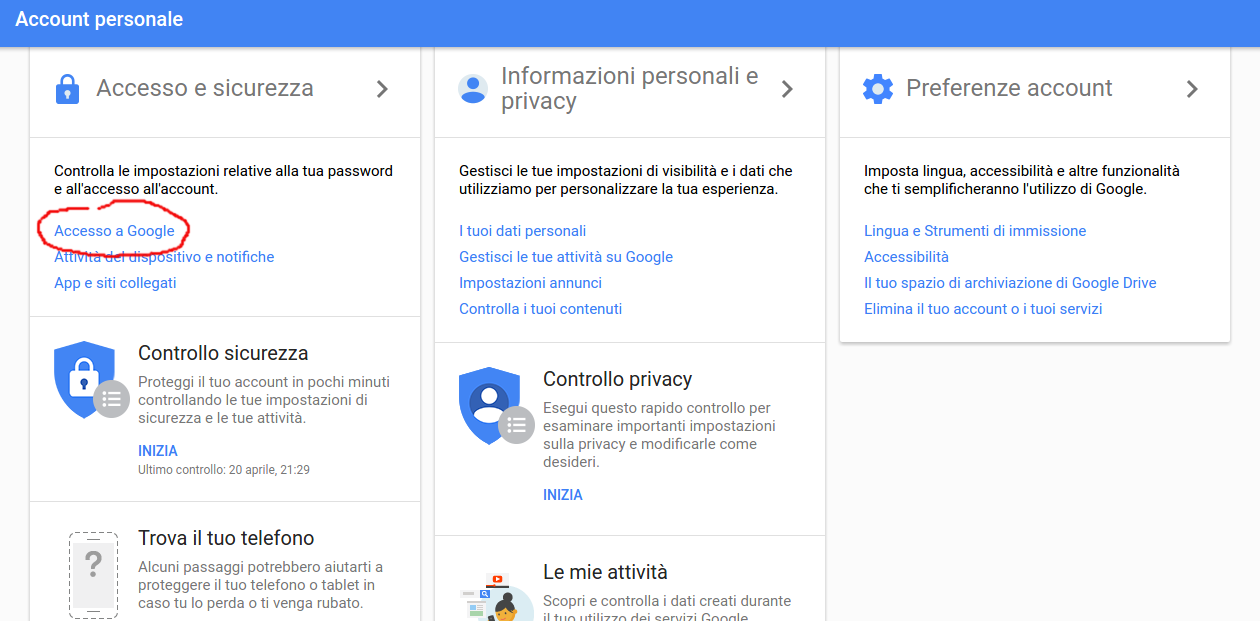

Se hai un account di Google ed accedi solamente con la password potresti essere soggetto ad un hackeraggio da parte di ignoti, che in un modo o nell’altro, sono interessati a te ed hanno individuato il tuo accesso.

Una volta che la tua password è stata individuata hai perso la tua identità personale e digitale e chi ha il tuo accesso potrebbe trovare qualsiasi cosa all’interno del tuo account Google.

di Daniele Frulla

Il problema della sicurezza mobile, seppur importante, non è molto conosciuto come quello della sicurezza dei viaggiatori o dell’online banking. Fino a poco tempo fa, questo tema era piuttosto irrilevante rispetto ad altri problemi legati alle solite misure di sicurezza che continuano a catturare continuamente l’attenzione del pubblico.

Tuttavia, in questi ultimi anni, il tema della sicurezza mobile è diventato un problema molto importante. Esistono ormai tantissime persone che utilizzano i telefonini per gestire quotidianamente le loro attività e le comunicazioni interpersonali e risulta essenziale prendere al piu’ presto seri provvedimenti in maniera tale da rendere più sicuro possibile lo scambio dati.

di Daniele Frulla

Virtualizzazione significa insicurezza? Il quesito, nell’ambito informatico, risulta essere attuale e potrebbe portare ad una spaccatura a metà tra i contendenti.

Solitamente all’interno di un’azienda le operazioni di scaricamento, installazione e configurazione di un software di virtualizzazione, è affidato all’amministratore di sistema, che dovrebbe essere la prima persona deputata alla gestione della sicurezza.

Partendo dal presupposto che ogni strumento della nostra vita può essere usato sia in maniera positiva sia in maniera negativa, lo sviluppo della tecnologia ha portato ad avere hardware potenti a prezzi decisamente accessibili, e decidere di ottimizzare tanta potenza, mi sembra una saggia decisione anche dal punto di vista tecnico.

Ho visto molte persone usare pc con 2Gb di Ram e processori di ultima generazione solo per scrivere documenti di testo !!!!!

Per il personale tecnico la virtualizzazione rappresenta un notevole vantaggio per una serie di motivi:

– accentramento delle risorse da gestire con conseguente risparmio economico;

– possibilità di sperimentare nuove soluzioni tecniche senza aver bisogno di avere a disposizione un parco macchine esagerato con un tasso di obsolescenza notevole, e di conseguenza migliorare la struttura presso la quale opera.

Personalmente da quando ho potuto provare i software di virtualizzazione il mio modo di lavorare è migliorato e la virtualizzazione sta migliorando sia l’approccio delle persone verso l’informatica, sia la gestione dell’hardware.

Ok, concludiamo il discorso con un giro a 360 gradi, accennando anche gli aspetti negativi, che comunque esistono. L’hardware in questione ha un costo non indifferente, la rottura di un simile hardware potrebbe comportare la perdita di più macchine virtuali e quindi la non disponibilità di diversi servizi. Ma per questo esistono i backup!!!!

Ogni scelta che viene fatta, ha sempre i suoi vantaggi e svantaggi. Solo un completo studio di fattibilità ci aiuta nella nostra scelta.

Fonte: www.newstecnology.eu

di Daniele Frulla

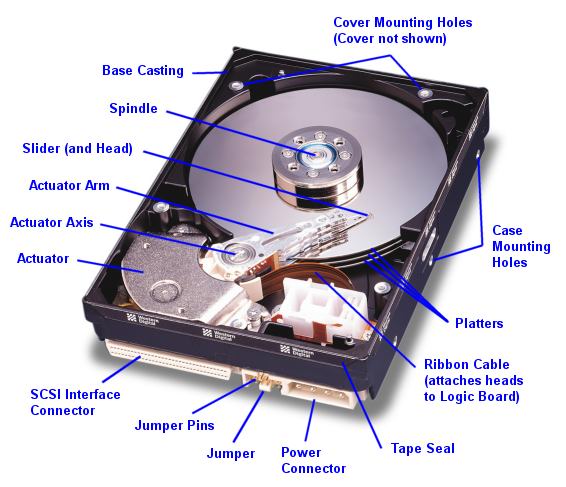

Proteggere i dati presenti nel proprio disco rigido da accessi non autorizzati è uno dei principali obiettivi per gli esperti di sicurezza informatica. Nel caso dei dispositivi mobili, al rischio di intrusione attraverso la Rete da parte di utenti malintenzionati si aggiunge il pericolo costituito dai furti. Leggi…

di Daniele Frulla

Nell’attività di consulenza forense uno degli strumenti più completi e decisamente complessi è Helix. Helix rappresenta un laboratorio di computer forensics gratuito, veloce e completo. E’ ottimo per la indipendenza da Windows e senza possibilità che i dati rilevati possano venire “inquinati”, in quanto non necessita di installazione, si avvia direttamente da Cd e dispone di molti strumenti dedicati, anche se non facili da usare, alla computer forensics.

di Daniele Frulla

Quando ci si dimentica una password è sempre un enorme problema.

In Ubuntu si può azzerrare la password di root attraverso semplici operazioni.

per riavviare.

per definire la nuova password.

Da adesso in poi questa password sarà utilizzabile per amministrare la vostra workstation.

Fonte: www.newstechnology.eu

di Daniele Frulla

Cambiare password frequentemente è inutile, se l’utente è lasciato libero di scegliere la password da usare, la semplifica, mentre se dovesse essere fornita dall’alto, il comportamento dell’utente varia. Nonostante le aziende investano tempo e denaro per proteggere le informazioni sensibili, i responsabili non percepiscono seriamente il problema della sicurezza, perchè per molti è solo l’obbligo di dover ottemperare alla Legge sulla Privacy. Leggi…

di Daniele Frulla

Comunicare in modo sicuro: La Steganografia

La parola steganografia deriva dall'unione di due vocaboli greci: stego (nascondo) e grafia (scrittura), ed è l'insieme delle tecniche che consente a due o più persone di comunicare in modo tale in modo da nascondere l'esistenza del messaggio e della stessa comunicazione agli occhi di un eventuale osservatore. Per quanto possa essere considerata sottile la differenza tra steganografia e crittografia tanto che, spesso vengono accomunate, le differenze sono invece sostanziali. Nella crittografia l'antagonista è a conoscenza dell'esistenza di una comunicazione, ma se la cifratura è efficace, non è in grado di comprenderne il contenuto, mentre nella steganografia l'antagonista non si accorge dell'esistenza della comunicazione. Con la steganografia si cifra un messaggio e poi lo si nasconde all’interno di un contenitore.

Si parla di queste conoscenze già ai tempi di Erodoto e di Aristotele e anche Hollywood ha fatto uso di queste tecniche in alcuni film: l'inchiostro simpatico in Chi ha incastrato Roger Rabbit? e reagenti chimici o sostanze di uso comune ne Il nome della Rosa.

Tuttavia, la steganografia è ancora in fase sperimentale, e non possiede una teoria generale che ne delinei limiti, possibilità e fondamenti teorici. Tra le tecniche più conosciute ci sono:

Steganografia iniettiva La maggior parte delle tecniche consentono di iniettare il messaggio segreto dentro un messaggio contenitore preesistente modificato per contenerlo risultando praticamente indistinguibile dall'originale, almeno con l'ausilio delle sole capacità sensoriali umane.

Steganografia generativa L'altro tipo di tecnica sfrutta la capacità di generare appositi contenitori ed in questo caso il messaggio segreto è utilizzato per pilotare il processo di generazione della cover.

Attraverso un sistema di classificazione più specifico, le tecniche steganografiche possono essere ripartite in tre classi:

Steganografia sostitutiva E' la più semplice e diffusa e si basa sul concetto che i canali di comunicazione trasmettono segnali che sono sempre accompagnati da qualche tipo di rumore o da informazioni ridondanti che i nostri sensi non possono percepire; questo rumore può essere sostituito da un particolare segnale ottenuto dal messaggio segreto trasformandolo in modo tale che, a meno di essere a conoscenza della chiave segreta o di possedere un filtro software da applicare alla cover, sia indistinguibile dal rumore vero e proprio.

Steganografia selettiva Ha valore teorico e raramente utilizzata. Si basa sull'idea di procedere per tentativi, ripetendo una stessa misura fino a quando il risultato non soddisfa una misura.

Steganografia costruttiva Cerca di raggiungere lo scopo della tecnica precedente sostituendo il rumore presente con l'informazione modificata in modo da imitare le caratteristiche statistiche del rumore originale, basandosi su modelli del rumore e adattando i parametri dei suoi algoritmi di codifica, in maniera che il falso rumore contenente il messaggio segreto sia il più possibile conforme al modello. Presenta diversi svantaggi perché la costruzione di un modello del rumore richiede grossi sforzi, solitamente un attaccante ha molto tempo a disposizione e potrà quindi generare un modello più accurato e rendersi conto della differenza con il rumore originale e nel caso in cui l’attaccante si dovesse impadronire del modello, avrebbe la possibilità di eseguire un attacco particolarmente efficace contro il sistema.

Uso della Steganografia

I passi fondamentali

1 Scaricare ed installare correttamente il software adatto alle vostre esigenze

2 Scegliere un’immagine da usare come cover, assicurandovi che sia del formato usato dal software in vostro possesso, considerando che più è grande il messaggio da nascondere, più grande deve essere il contenitore (con alcuni software potrebbe essere necessario fare una copia di sicurezza dell’immagine)

3 Preparare il messaggio da nascondere, salvandolo eventualmente come richiesto dal software (es.: .txt)

4 Scegliere una password con cui mascherare il messaggio all’interno della cover, se consentite dal software, scegliere il file in output, sia come path che come immagine

5 Eseguire una verifica del procedimento per nascondere il messaggio

6 Eseguire una verifica del procedimento per estrarre il messaggio

7 Eseguire una verifica che i due files siano identici

Una branca della steganografia che sta assumendo sempre maggior peso è il watermarking, che consiste nel marchiare digitalmente le immagini, i filmati o altri documenti in modo da segnalarne l'origine e/o l'autore e garantire la proprietà intellettuale.

Conclusioni

Dai fatti del 2001 in poi, con l'aumento delle denunce di un probabile uso di immagini steganografiche come veicolo contenenti istruzioni per i terrostisti, ha scoraggiato l'uso di queste tecnologie, tanto che l'autore di OutGuess è stato costretto ad autocensurarsi, sospendendo la distribuzione dei sorgenti della sua ricerca.

Ciò non toglie che la steganografia rimane uno dei pochi modi di comunicazione, in grado di mantenere la sicurezza di un minimo di privacy. E' anche vero però, che non esiste cosa al mondo di cui non si possa fare un uso illecito e sbagliato, anche se la steganografia non è stata ideata per provocar danni. Ma l'importante è fare l'uso migliore di ogni cosa che si va ad operare.